CSS cross site scripting 跨站脚本 也叫XSS。OWASP将其列为WEB安全的头号风险,主要由于该类攻击及其常见和容易被利用。所谓跨站攻击其实也就是代码(js,vs,html等)注入,利用程序自身对输入、输出的内容不能进行彻底的过滤和编码而导致的浏览器脚本执行,从而损害访问者。利用CSS可以实现cookie窃取,钓鱼,会话劫持,插入木马,权限提升等工作。常见的跨站类型有reflected, stored, and DOM injection。

防范方法:

1.使用WAF等应用防火墙设备

2.程序员应严格的对input,output和将要被存储到服务器的数据进行严格的过滤并进行并使用正确的编码,而不是简单的过滤一些常见的敏感字符,任何一个泄露都可能会被利用,因为CSS攻击是相当灵活的。

3.应使用白名单方式对各种变量 输入 输出进行合法检验,而不应该使用黑名单。

4.使用微软anti-xss 库或者php anti-xss库

攻击示例:

跨站 cookie 截取:

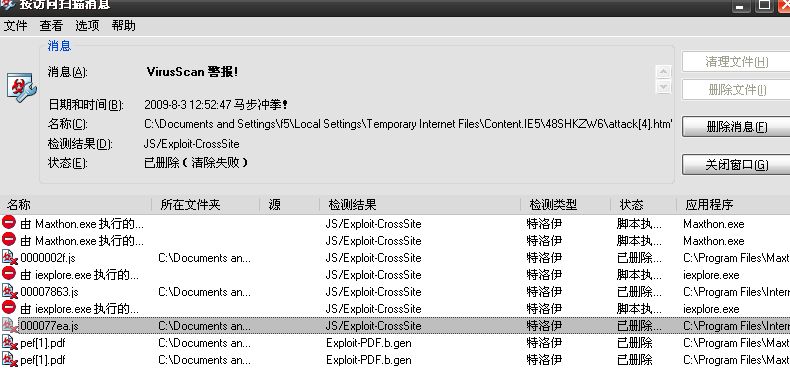

一个后台提交的页面,由于没有进行充分的过滤,在输入上面的代码后,点击提交,用户当前的浏览页面将被定向到一个站点,该站点用来采集用户在这个网站的SESSION和cookie。这样该用户的cookie和会话信息将被攻击者获取。点击提交后的效果如下:

(由于测试机器安装有mcafee杀毒软件,软件直接拦截了本次攻击,如果禁止杀毒软件,结果将会如下)

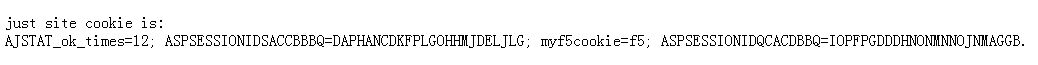

攻击者可以将各个访问者的cookie记录下来,以便伪造。

如果这些注入的攻击代码被写入到数据库,例如是论坛的一个帖子内容里,这样所有访问该页面的用户的信息都将被攻击者获取,包括管理员的信息。

而如果这些代码是iframe一个木马页面,那么网站就等于被挂马了。

www.myf5.net原创,转载请注明

文章评论